Sécuriser sa messagerie Bboxmail : les meilleures pratiques

La messagerie Bboxmail, utilisée par de nombreux abonnés Bouygues Telecom, constitue un outil essentiel pour la communication quotidienne.…

Sécuriser les données en entreprise avec la bonne solution anti-piratage

En 2023, plus de la moitié des attaques informatiques ciblant les entreprises ont exploité des failles non corrigées,…

Qui est concerné par l’écoute téléphonique et la surveillance ?

À l'heure où chaque minute de conversation peut tomber dans l'oreille d'un inconnu, la surveillance téléphonique s'impose comme…

Le guide des meilleurs antivirus gratuits pour 2021

Dire que le choix d'un antivirus gratuit relève du détail serait mentir. La réalité est implacable : laisser…

Phishing : savoir l’identifier pour mieux s’en protéger

Le phishing, ou hameçonnage, ne cesse de gagner du terrain sur Internet. Le stratagème reste d'une simplicité redoutable…

À quoi sert vraiment un pare-feu et pourquoi l’utiliser

Oubliez les définitions trop techniques : un pare-feu ne se contente pas de bloquer des menaces invisibles, il…

Nettoyer un clavier d’ordinateur portable sans l’abîmer : les bons gestes

Un clavier d'ordinateur portable, ça s'encrasse sans bruit, sans prévenir. Un jour, les lettres s'effacent sous la poussière,…

Des astuces simples pour mieux protéger vos données personnelles

Sans s'en rendre compte, nous laissons toutes sortes de données personnelles sur Internet. Et le pire, c'est que…

Le nom du logiciel malveillant qui exige une rançon d’argent

Beaucoup de mes clients me demandent pourquoi les virus existent. Pourquoi certaines personnes développent-elles de telles choses ?…

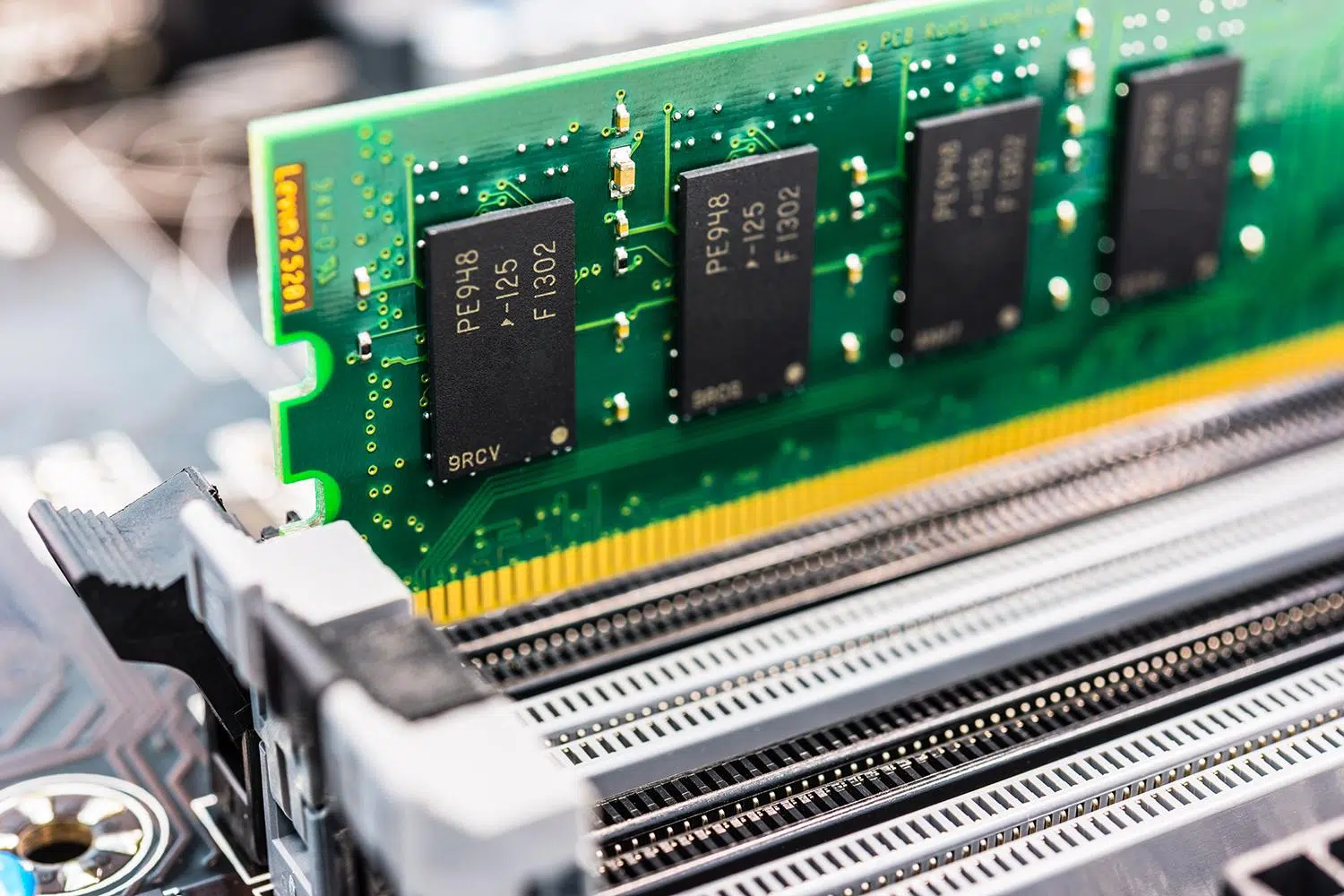

Optimiser l’utilisation de la RAM pour des performances accrues

La mémoire vive n'a jamais eu autant d'attention… et pourtant, la plupart des utilisateurs se méprennent sur ce…

Optimiser la mémoire de votre PC pour utiliser plus de RAM

Sur Windows 32 bits, la limite est vite atteinte : pas plus de 4 Go de RAM utilisable,…

Enregistrement d’appels : comment rester conforme (CNIL) en service client ?

L’enregistrement permanent des conversations reste interdit, sauf exception légale stricte. La CNIL impose de minimiser la collecte et…

Chaque entreprise est unique : votre cybersécurité devrait l’être aussi

Un audit de sécurité réalisé sur deux PME du même secteur montre, dans 80 % des cas, des…

Le vrai risque IT aujourd’hui ? Penser vos projets informatiques en silos et sans l’approche security by design

Des failles invisibles persistent dans les infrastructures critiques malgré la multiplication des dispositifs de protection. L'intégration d'intelligences artificielles…

Motivations des hackers : comprendre leurs raisons d’agir et leurs objectifs

Les attaques informatiques ne visent pas systématiquement l'argent. Certaines opérations s'appuient sur l'idéologie, la compétition ou la quête…

Prévention des malwares : Deux catégories de logiciels malveillants expliquées

Dans le paysage numérique actuel, la menace des logiciels malveillants plane de façon omniprésente sur les utilisateurs, qu'ils…

Détecter les logiciels malveillants : quel outil utiliser efficacement ?

Dans le cyberespace, la menace des logiciels malveillants est omniprésente et évolue constamment. Face à cette réalité, les…

Les nombreux avantages de la dématérialisation des documents

La dématérialisation des documents est aujourd'hui un atout majeur pour les entreprises cherchant à améliorer leur efficacité et…

Tout savoir sur la certification HDS

Les certifications sont des sortes d'accréditation dont doivent justifier certains professionnels pour exercer légalement leurs activités. Ainsi, les…

Ransomware : comment identifier une attaque et agir efficacement ?

Un courriel apparemment légitime peut déclencher un blocage complet des systèmes informatiques d'une entreprise en moins de cinq…

RGPD : Quand et comment il ne s’applique pas ?

En 2018, le RGPD a fait irruption dans les conversations, imposant un nouveau lexique et des obligations inédites…

Hacker : Métier idéal, formation et cheminement à suivre

Le métier de hacker, autrefois perçu comme l'apanage des pirates informatiques, s'est progressivement transformé en une carrière légitime…

Éléments basiques suite sécurité : 3 composants essentiels à connaître !

Un circuit électronique ne fonctionne jamais sans une organisation stricte de ses éléments de base. Certains composants, bien…

Les meilleurs antivirus pour 2024

À l'approche de 2024, la question de la cybersécurité devient plus pertinente que jamais. Le choix du meilleur…

Risques paiement en ligne : comment les éviter efficacement ?

Un paiement en ligne sur dix fait l'objet d'une tentative de fraude dans certains pays européens, selon le…

IPsec sécurité des données : mise à jour nécessaire ou toujours pertinent ?

La majorité des réseaux d'entreprise continuent de s'appuyer sur des protocoles standardisés depuis plus de vingt ans pour…

VPN le plus utilisé dans le monde : comparatif et classement 2025

En 2024, plus d'un quart des internautes optent pour un service VPN, mais moins de 10 % exploitent…

Couper le WiFi la nuit : impacts et avantages pour la santé

La fréquence d'exposition aux ondes électromagnétiques domestiques a doublé en France en moins de dix ans. L'Anses classe…

Sécuriser mon Wi-Fi : pourquoi McAfee alerte-t-il sur sa vulnérabilité ?

Un nombre croissant de notifications signale des vulnérabilités Wi-Fi, même sur des réseaux correctement configurés. Plusieurs utilisateurs découvrent…

Inconvénients du BGP : tout savoir sur les limites de ce protocole de routage

Des erreurs de configuration BGP peuvent provoquer des perturbations à l'échelle mondiale, parfois dues à une simple annonce…

Système de sécurité périmétrique : définition, avantages et fonctionnement

Un accès non autorisé ne survient pas toujours par effraction visible ; certaines méthodes exploitent les failles entre…

Désactiver TLS : conseils simples pour une sécurité renforcée

3,2 % des sites web exposent encore à des failles majeures : la désactivation des vieux TLS, pourtant…

La sécurité en entreprise : quels sont les risques liés à la négligence ?

Un arrêt brutal sur une ligne de production, un ordinateur verrouillé par un ransomware, un accident qui aurait…

Cybersécurité : quel pays choisir pour étudier ? Découvrez le top !

Aucune législation internationale ne régit uniformément la formation en cybersécurité, alors que les attaques informatiques franchissent sans difficulté…

Mots de passe courants : quels sont les 10 mots de passe les plus utilisés ?

123456 ne devrait pas être une clé d'or, et pourtant, ce code simple règne toujours en maître sur…

Emploi en cybersécurité : Analyste, quelles difficultés ?

Un analyste en cybersécurité affronte chaque jour un déluge de signaux : plus de mille alertes à traiter…

Audit informatique : découvrez sa définition et son importance en entreprise

En France, près de 60 % des entreprises ayant subi une cyberattaque révèlent des failles non détectées lors…

Les points clés à vérifier avant d’acheter un équipement de sécurité professionnel

La commande d'un équipement de sécurité professionnel ne se fait pas à l'aveugle. Il suffit d'un doute sur…

TLS et Google : tout ce qu’il faut savoir sur la prise en charge

15 % des certificats SSL actifs sur le web mondial sont devenus caducs du jour au lendemain pour…

Arrêter les ICO : conseils et solutions pour y parvenir efficacement

Le chiffre est brutal : 60% des entreprises frappées par une attaque informatique majeure mettent la clé sous…

Phishing : quelles sont les motivations principales d’un attaquant ?

Aucune statistique ne parvient à rassurer : toutes les organisations, petites ou grandes, font face à une pluie…

Comprendre comment obtenir mes informations personnelles : conseils et astuces

La loi européenne n'a pas laissé place à l'ambiguïté : chaque individu a le droit de consulter les…

Exemple de vulnérabilité logicielle : décryptage des failles potentielles

Un correctif publié ne garantit jamais la disparition totale d'une faille. Malgré les mises à jour régulières, certaines…

IPsec vs SSL : comparatif des protocoles de sécurité pour choisir le meilleur

Un protocole chiffre l'ensemble du trafic avant même que l'utilisateur ne lance sa première application ; un autre…

Fonctionnement antivirus : tout savoir sur la protection en ligne !

Un antivirus peut bloquer un programme tout à fait légitime, mais laisser passer un fichier malveillant déguisé habilement.…

Sécurité absolue : quel est le meilleur système de sécurité au monde ?

Aucune nation n'a jamais obtenu un score parfait en matière de sécurité, mais certains États parviennent à réduire…

Piratage de logiciel : les techniques les plus courantes à éviter

En 2024, télécharger un logiciel cracké n'a rien d'un acte anodin : c'est ouvrir la porte à des…

Qui doit se conformer au RGPD : organisation et obligations à connaître !

Un organisme situé hors de l'Union européenne peut être contraint d'appliquer le RGPD dès lors qu'il cible des…

Clé privée : où et comment la trouver en toute sécurité ?

Un fichier .pem oublié sur un serveur. Un mot de passe jeté à la corbeille. Dès qu'une clé…

Auditeur informatique : Comment devenir un professionnel certifié en informatique rapidement ?

En 2023, plus d'un tiers des postes en audit informatique affichent comme prérequis l'obtention d'une certification reconnue au…